В останні кілька років ЗМІ стали все частіше писати про інциденти, пов'язані кібербезпекою автоматизованих систем управління технологічними процесами (АСУ ТП). І мова в новинах йде не тільки про цільових атаках, таких як BlackEnergy або Operation Ghoul , Спочатку спрямованих на промисловий сектор. Найчастіше інциденти пов'язані з більш поширеними кіберзагрозами, орієнтованими на максимально широке коло жертв.

Останній тому приклад - шифрувальник-вимагач WannaCry , Творці якого не ставили собі за мету скомпрометувати промислові мережі, але при цьому примудрилися проникнути в деякі мережі АСУ ТП, що в окремих випадках призвело до виникнення простою в промислових процесах.

Але наскільки співробітники компаній готові до цих погроз? Які контрзаходи роблять люди, відповідальні за захист АСУ ТП? Як ці фахівці-практики з кібербезпеки оцінюють ризики від загроз і чи достатньо у них умінь і навичок, щоб мінімізувати ці ризики? Ми помітили, що існує деяке неспівпадіння між реальністю і тим, як співробітники промислових підприємств сприймають інциденти в АСУ ТП. Тому «Лабораторія Касперського» разом з компанією Business Advantage провела опитування 359 фахівців з усього світу. І ось що ми виявили.

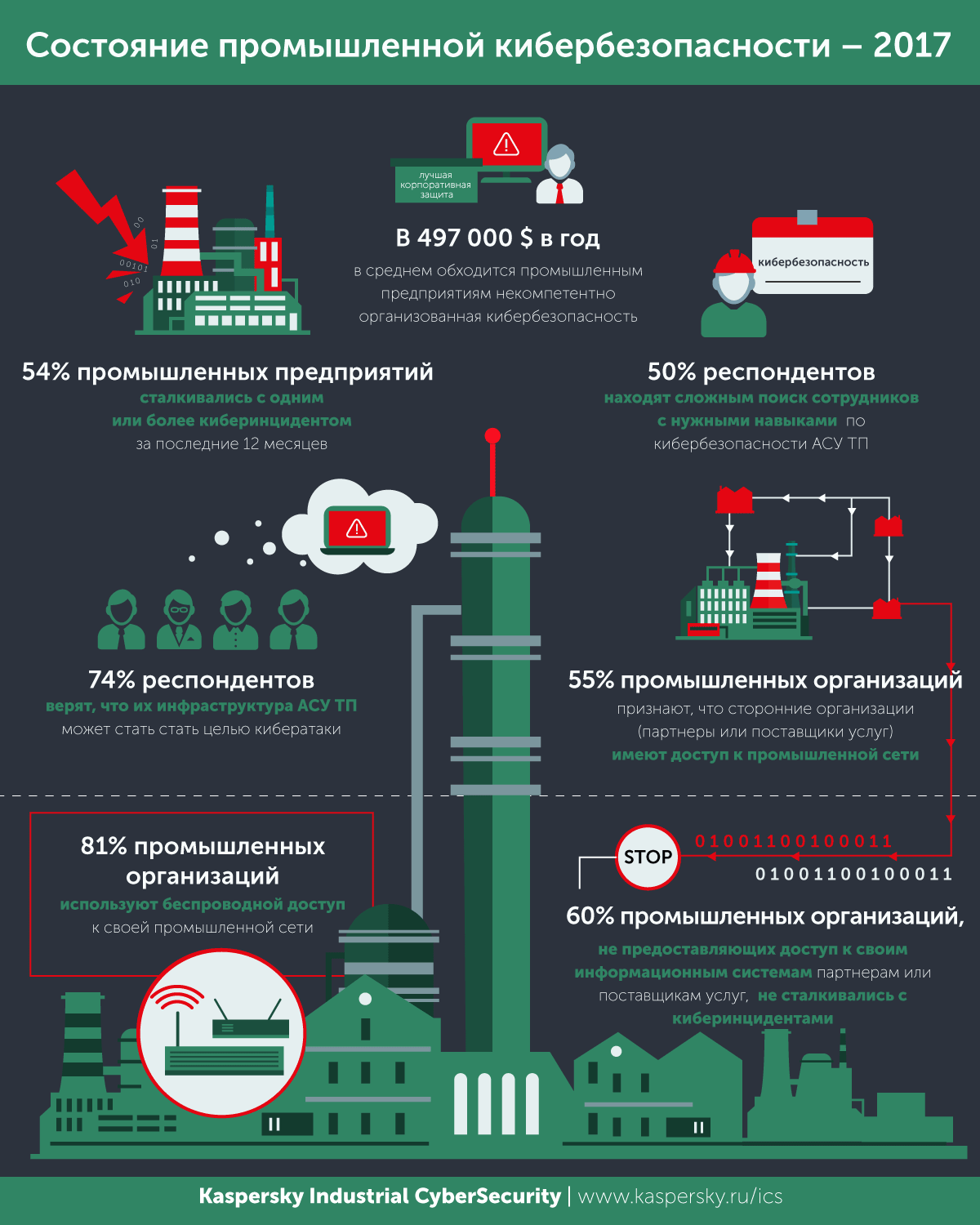

- 83% респондентів вважають, що вони добре підготовлені до можливих кіберінцідентам в АСУ ТП. При цьому у половини опитаних вже відбувалося від одного до п'яти таких інцидентів за останні 12 місяців, а у 4% - більше шести інцидентів.

- Ті, хто відповідають за безпеку АСУ ТП, найчастіше правильно оцінюють реальність кіберзагроз, але при цьому у них немає впевненості в тому, що вищі менеджери поділяють їхні побоювання: 31% опитаних вважає, що для вищого керівництва компанії кібербезпека АСУ ТП має низький пріоритет.

- Некомпетентно організована система кібербезпеки в середньому обходиться великим промисловим організаціям в 497 тисяч доларів США в рік.

- У більшості промислових підприємств основної кіберзагроз вважають звичайне зловмисне так думають 56% респондентів. Треба сказати, тут оцінка збігається з реальністю: в минулому році половина всіх опитаних організацій була змушена боротися з наслідками зараження широко поширеними шкідливий.

- У трійку найважчих наслідків кіберінцідентов входять пошкодження продукту, що випускається або зниження якості обслуговування клієнтів; втрата конфіденційної або комерційно критичної інформації; а також зниження обсягів або тимчасова зупинка виробництва.

- Половина опитаних компаній повідомила, що зовнішні постачальники мають доступ до мереж АСУ ТП, що збільшує поверхню атаки.

- 81% опитаних використовує бездротові технології в промислових мережах. Це означає, що що вони нехтують принципом фізичної ізоляції технологічної мережі.

- Трійка найбільш популярних типів захисних рішень, застосовуваних промисловими організаціями, виглядає так: антивірусне ПЗ, засоби моніторингу мережі і програми для управління доступом до пристроїв. При цьому 54% опитаних не замислювалися про засоби для перевірки на наявність уразливості і додатках для автоматичного патч-менеджменту. З тих же, хто про це замислювався, 41% ставить поновлення раз на місяць або навіть рідше. Як показала епідемія WannaCry, це не найнадійніша стратегія.

Наші висновки

Хоча дане дослідження і показало, що фахівці з області ІБ на промислових підприємствах обізнані про сучасні кіберзагрози, їх розуміння суті цих загроз і необхідних контрзаходів залишає бажати кращого. На даний момент стратегії в області кібербезпеки в основному непослідовні: компанії впроваджують рішення, але не приділяють належної уваги політикам інформаційної безпеки, навчання персоналу і грамотним налаштувань використовуваного ПО.

«Лабораторія Касперського» рекомендує промисловим організаціям інвестувати кошти в своїх співробітників - щоб вони більше знали про проблеми інформаційної безпеки і були більш кіберграмотнимі. Недостатній практичний досвід можна компенсувати - наприклад, залучити спеціалізовані сторонні команди, які розбираються в специфіці промислової кібербезпеки.

Крім того, слід враховувати, що рішення, розроблені спеціально для даного сектора, забезпечують більш ефективний захист, ніж універсальні програми, які, як ми виявили, як мінімум в 50% випадках залишають проломи системах АСУ ТП незакритими.

Для того щоб прочитати весь звіт за даним опитуванням (англійською мовою), заповніть наступну форму.

Але наскільки співробітники компаній готові до цих погроз?

Які контрзаходи роблять люди, відповідальні за захист АСУ ТП?

Як ці фахівці-практики з кібербезпеки оцінюють ризики від загроз і чи достатньо у них умінь і навичок, щоб мінімізувати ці ризики?